Особенности найма Security Engineer в 2025 году

Процесс найма Security Engineer в 2025 году характеризуется высокой конкуренцией и тщательной проверкой кандидатов. Компании стремятся найти специалистов, способных оперативно реагировать на современные киберугрозы и обеспечивать надежную защиту информационных систем.

- Среднее количество этапов отбора: 3-5 этапов (скрининг резюме, техническое интервью, собеседование с HR, возможно, тестовое задание и финальное собеседование с руководителем отдела).

Типичная продолжительность процесса найма составляет 2-4 недели.

В оценке кандидата участвуют:

- HR-менеджер (оценка soft skills и соответствия корпоративной культуре).

- Ведущий Security Engineer или архитектор (техническая экспертиза).

- Руководитель отдела информационной безопасности (стратегическое мышление и опыт).

По оценкам, время закрытия вакансии Security Engineer в Москве составляет около 30-45 дней.

Что оценивают работодатели на собеседованиях

Работодатели, нанимающие security engineer, стремятся проверить как технические навыки, так и умение решать проблемы и адаптироваться к новым вызовам.

- Технические навыки: Глубокое понимание принципов сетевой безопасности, опыт работы с SIEM-системами, знание языков программирования (Python, Go, etc.) для автоматизации задач безопасности. Оценивается знание протоколов безопасности, методов шифрования, принципов работы firewall и intrusion detection systems.

- Навыки анализа и решения проблем: Способность анализировать логи, выявлять аномалии, проводить расследования инцидентов и предлагать эффективные решения.

Пример: "Опишите случай, когда вы обнаружили уязвимость в системе. Как вы ее проанализировали и какое решение предложили?" - Понимание современных угроз и трендов: Знание актуальных векторов атак, техник злоумышленников (например, MITRE ATT&CK), методов социальной инженерии. Оценивается осведомленность о последних новостях в сфере кибербезопасности.

- Soft skills: Умение работать в команде, четко и лаконично излагать свои мысли, вести переговоры с другими отделами для внедрения мер безопасности. Важна способность объяснять сложные технические концепции нетехническим специалистам.

Процесс отбора в разных типах компаний

Процесс отбора security engineer может различаться в зависимости от размера и типа компании. Важно понимать эти различия, чтобы лучше подготовиться к собеседованию.

- Крупные компании:

- Многоуровневый процесс отбора с несколькими этапами собеседований.

- Более формализованный подход к оценке кандидатов.

- Упор на соответствие корпоративным стандартам и процессам.

- Оценка навыков работы в команде и взаимодействия с другими отделами.

- Средний бизнес:

- Более гибкий процесс отбора.

- Упор на практический опыт и умение быстро решать проблемы.

- Важна самостоятельность и инициативность.

- Оценка способности адаптироваться к меняющимся условиям.

- Стартапы:

- Быстрый процесс отбора с минимальным количеством этапов.

- Упор на технические навыки и потенциал роста.

- Важна готовность работать в условиях неопределенности и быстро меняющихся приоритетов.

- Оценка энтузиазма и желания внести вклад в развитие компании.

Различия в подходах к оценке: Крупные компании делают акцент на системность и соответствие процессам, в то время как стартапы ценят гибкость и скорость адаптации.

Статистика и рекомендации

Понимание статистики и трендов поможет вам лучше подготовиться к процессу найма и повысить свои шансы на успех.

Средний % прохождения каждого этапа:

- Скрининг резюме: 20-30%.

- Техническое интервью: 30-40%.

- Финальное собеседование: 50-60%.

Типичные причины отказов:

- Недостаточный уровень технических знаний.

- Отсутствие опыта работы с необходимыми инструментами и технологиями.

- Слабые soft skills (коммуникация, работа в команде).

- Несоответствие корпоративной культуре компании.

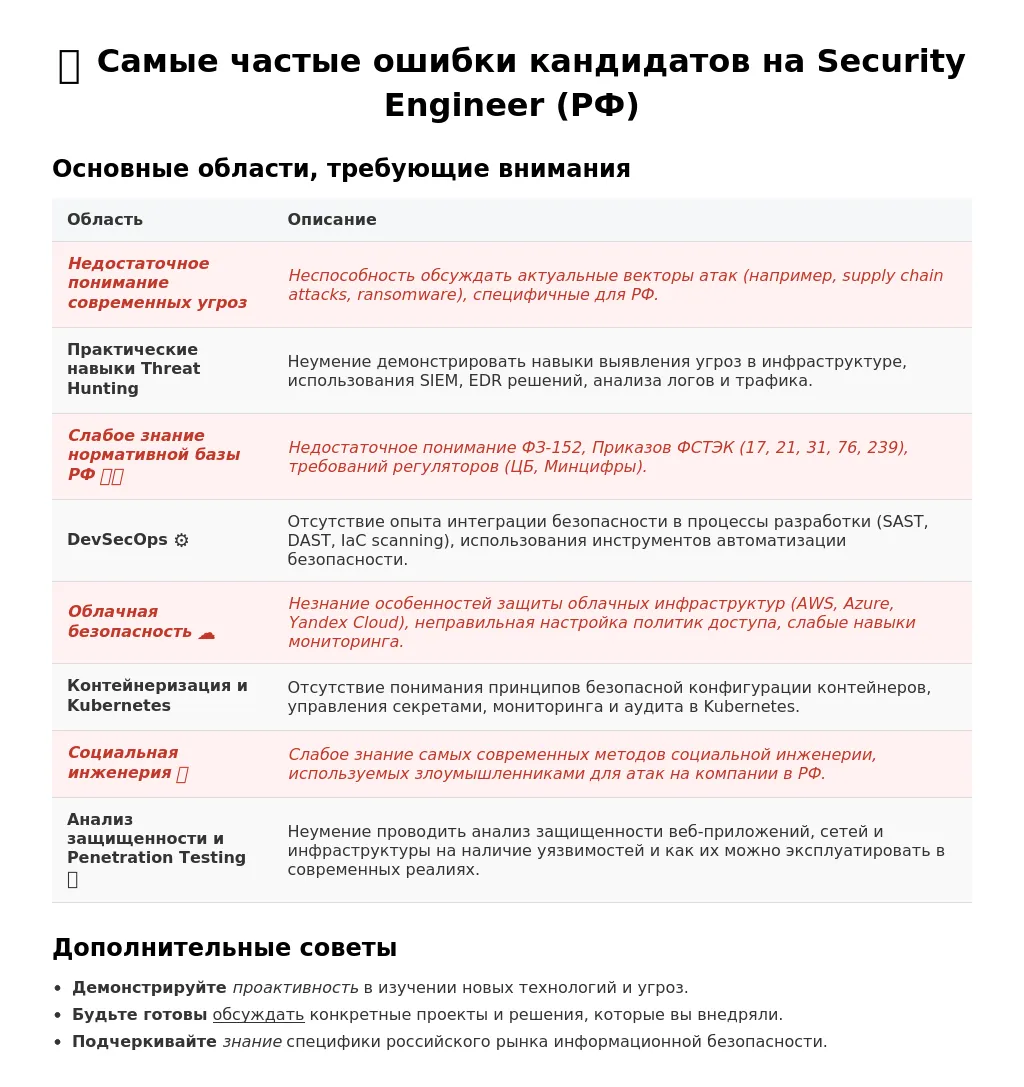

Самые частые ошибки кандидатов:

- Неподготовленность к техническим вопросам.

- Неумение четко и структурированно отвечать на вопросы.

- Отсутствие вопросов к работодателю.

- Недостаточное знание о компании и ее деятельности.

Как повысить шансы на прохождение:

- Тщательно изучите требования вакансии и подготовьте ответы на возможные технические вопросы.

- Подготовьте примеры из своего опыта, демонстрирующие ваши навыки и достижения (используйте метод STAR).

- Узнайте больше о компании и ее продуктах.

- Подготовьте вопросы к работодателю, чтобы показать свою заинтересованность.

📝 Выберите подходящий пример и заполните в конструкторе

Подготовка к собеседованию Security Engineer

Анализ вакансии и компании

Тщательный анализ вакансии и компании – первый шаг к успешному собеседованию. Понимание требований и контекста поможет вам выделиться среди других кандидатов.

Как анализировать требования вакансии

Внимательно изучите перечень необходимых навыков и опыта. Определите, какие из них у вас развиты лучше всего, и подготовьте примеры, демонстрирующие их применение.

На что обращать внимание в описании компании:

- Миссия и ценности: Соответствуют ли они вашим убеждениям?

- Продукты и услуги: Насколько они инновационны и интересны для вас?

- Технологический стек: Знакомы ли вы с используемыми технологиями? Хотите ли их изучать?

Где искать дополнительную информацию:

- Российские сервисы: HeadHunter, Habr Career, LinkedIn (хоть и заблокирован, но можно использовать через VPN).

- Международные сервисы: Glassdoor, LinkedIn, Crunchbase.

Как использовать полученную информацию при подготовке:

Подготовьте вопросы о компании, демонстрирующие ваш интерес и осведомленность. Покажите, как ваши навыки и опыт могут принести пользу компании. Будьте готовы обсуждать конкретные проекты и задачи, в которых вы можете принять участие.

Необходимые документы

Подготовьте все необходимые документы заранее, чтобы избежать стресса в день собеседования.

Список обязательных документов:

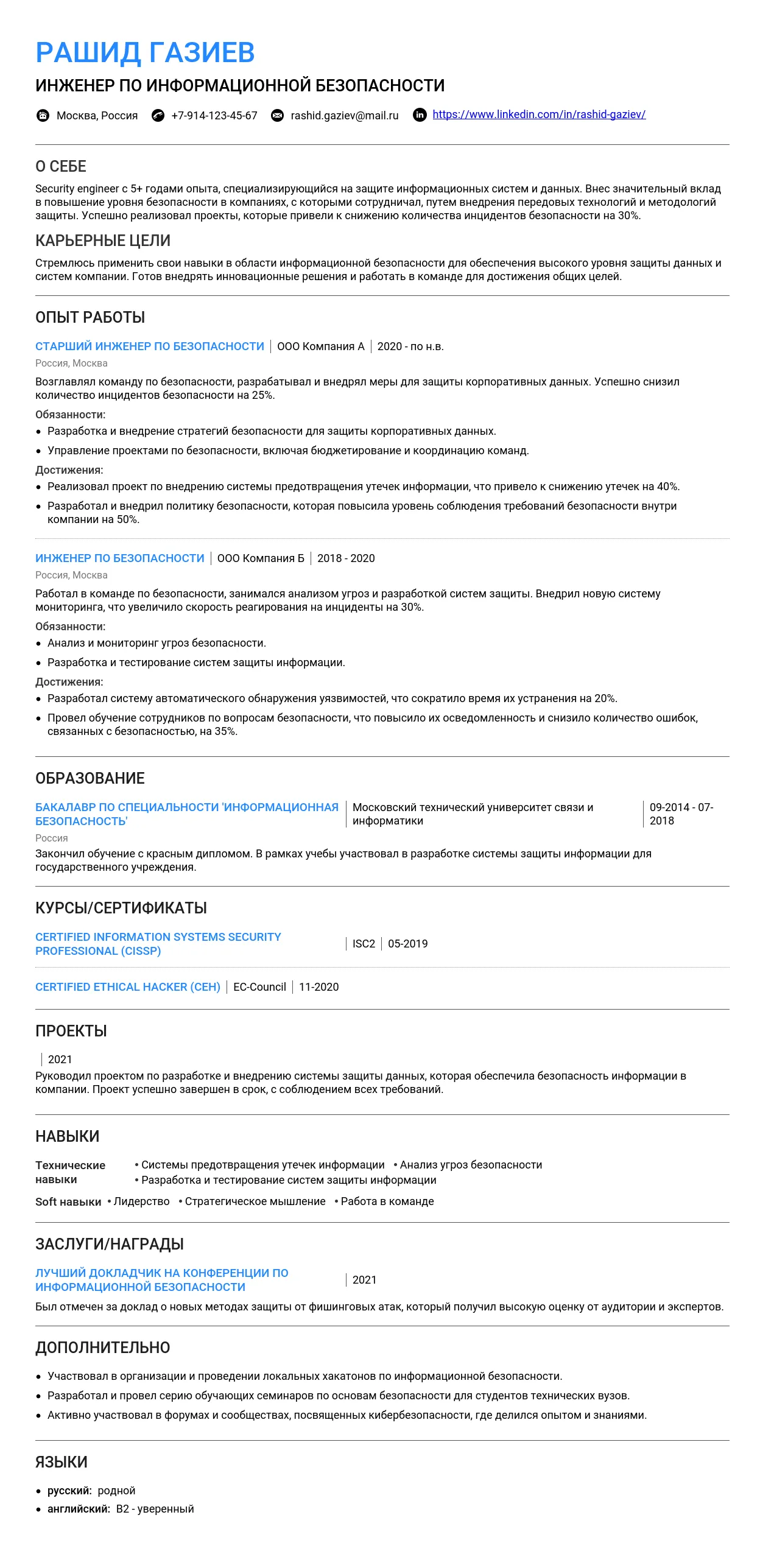

- Резюме: Ключевой документ, отражающий ваш опыт и навыки.

- Сопроводительное письмо: Опционально, но может помочь выделиться.

- Портфолио: Примеры ваших работ (если есть).

Дополнительные материалы:

Сертификаты, дипломы, рекомендации.

Как подготовить и оформить документы:

Убедитесь, что документы аккуратно оформлены, не содержат ошибок и актуальны.

Специфические требования для security engineer:

Укажите опыт работы с конкретными security-инструментами, фреймворками и стандартами (например, OWASP, NIST). Обязательно упомяните о ваших навыках в области penetration testing, incident response и security auditing.

Как составлять резюме для профессии "security engineer" можно почитать в статье здесь.

Подготовка портфолио

Портфолио – это ваша визитная карточка. Оно должно демонстрировать ваши навыки и опыт в области информационной безопасности.

Что включить в портфолио:

- Результаты penetration testing (с обезличенными данными).

- Примеры кода, демонстрирующие навыки безопасной разработки.

- Отчеты об анализе безопасности.

- Участие в bug bounty программах.

- Личные проекты в области информационной безопасности.

Как структурировать и презентовать работы:

Опишите контекст задачи, ваши действия и полученные результаты. Используйте четкие и понятные формулировки.

Типичные ошибки при подготовке портфолио:

Самооценка готовности

Перед собеседованием важно оценить свой уровень знаний и готовность к ответам на вопросы.

Ключевые области для проверки знаний:

- Сетевая безопасность: TCP/IP, DNS, VPN, Firewalls.

- Безопасность приложений: OWASP Top 10, SAST/DAST.

- Криптография: Шифрование, хеширование, цифровые подписи.

- Операционные системы: Linux, Windows security hardening.

- Incident Response: Процессы реагирования на инциденты.

Как оценить свой уровень подготовки:

Пройдите mock-интервью с коллегой или другом, задавайте себе вопросы по ключевым областям.

На что обратить особое внимание:

- Будьте готовы объяснить сложные концепции простыми словами.

- Подготовьте примеры из своего опыта, демонстрирующие ваши навыки.

План действий по выявленным пробелам:

Как успешно пройти собеседование на Security Engineer в 2025 году

Телефонное интервью: Первый шаг

Телефонное интервью или скрининг – это первый этап отбора кандидатов на позицию Security Engineer. Цель – быстро оценить базовое соответствие кандидата требованиям вакансии и отсеять неподходящих. Этот этап обычно занимает 15-30 минут.

Задачи телефонного интервью:

- Проверить соответствие основных требований вакансии (опыт, навыки).

- Оценить мотивацию кандидата и его заинтересованность в позиции.

- Проверить коммуникативные навыки и умение четко излагать мысли.

- Договориться о дальнейших этапах собеседования.

Типичные вопросы на телефонном интервью:

- Расскажите о своем опыте работы в сфере информационной безопасности.

Цель вопроса: Оценить ваш общий опыт и понять, насколько он релевантен требованиям вакансии.

- Какие инструменты и технологии информационной безопасности вы использовали в своей работе?

Цель вопроса: Проверить ваше знание основных инструментов и технологий, используемых в отрасли.

- Почему вы решили сменить работу?

Цель вопроса: Выявить ваши мотивы и понять, что для вас важно в работе.

- Каковы ваши зарплатные ожидания?

Цель вопроса: Определить, соответствуют ли ваши ожидания бюджету компании.

- Есть ли у вас какие-либо вопросы к нам?

Цель вопроса: Оценить вашу заинтересованность в компании и позиции.

Как правильно себя вести:

- Говорите четко и уверенно, избегайте слов-паразитов.

- Будьте позитивны и демонстрируйте энтузиазм.

- Внимательно слушайте вопросы и отвечайте по существу.

- Не перебивайте интервьюера.

- Подготовьте список вопросов, которые вы хотите задать.

Примеры хорошего и плохого ответа:

Вопрос: Почему вы решили сменить работу?

Хороший ответ: "Я ищу новые возможности для профессионального роста и развития. Меня привлекает возможность работать над более сложными и интересными задачами в сфере информационной безопасности. Ваша компания известна своими инновационными подходами и сильной командой, и я думаю, что смогу внести значительный вклад."

Плохой ответ: "Надоела старая работа, платят мало, начальник – самодур."

Вопрос: Каковы ваши зарплатные ожидания?

Хороший ответ: "Я изучил рынок труда и думаю, что моя квалификация и опыт соответствуют диапазону от X до Y рублей. Готов обсудить этот вопрос более детально, учитывая условия работы и перспективы развития."

Плохой ответ: "Хочу много денег!"

HR-собеседование: Знакомство с компанией

HR-собеседование – это этап, на котором рекрутер оценивает ваши личностные качества, мотивацию и соответствие корпоративной культуре компании. Продолжительность – 45-60 минут.

Ключевые темы обсуждения:

- Ваш опыт работы: Подробный рассказ о ваших предыдущих местах работы, обязанностях и достижениях.

- Мотивация: Почему вы хотите работать именно в этой компании и на этой позиции.

- Личностные качества: Ваши сильные и слабые стороны, умение работать в команде, стрессоустойчивость.

- Корпоративная культура: Насколько вы разделяете ценности компании и готовы влиться в коллектив.

- Зарплатные ожидания и условия работы: Обсуждение компенсационного пакета, графика работы и других условий.

Поведенческие вопросы и вопросы о мотивации:

- Расскажите о ситуации, когда вам пришлось решать сложную проблему в условиях ограниченного времени.

- Как вы справляетесь со стрессом на работе?

- Почему вы выбрали именно сферу информационной безопасности?

- Что для вас самое важное в работе?

- Кем вы видите себя через 5 лет?

Пример рассказа о своем опыте:

Хороший ответ (с использованием метода STAR): "В моей предыдущей компании, столкнулись с волной DDoS-атак, которые угрожали стабильности наших онлайн-сервисов. (Ситуация). Моей задачей было разработать и внедрить систему защиты от DDoS-атак. (Задача). Я провел анализ трафика, выявил уязвимости и разработал правила фильтрации трафика на основе анализа поведения (behavioral analysis). (Действия). В результате, мы смогли успешно отразить все атаки и восстановить нормальную работу сервисов. В результате внедрения системы защиты от DDoS-атак, время простоя сервисов сократилось на 95%, а количество успешных атак снизилось до нуля. (Результат). Чтобы получить эти цифры, я сравнил среднее время простоя сервисов за месяц до внедрения системы и за месяц после. Также, я проанализировал логи сервера и количество зафиксированных атак за тот же период."

Обсуждение условий работы: Вопросы, которые важно задать:

- Какие возможности для обучения и развития предоставляет компания?

- Каковы перспективы карьерного роста в компании?

- Каков размер команды, с которой мне предстоит работать?

- Какие технологии и инструменты используются в компании?

- Какова корпоративная культура компании?

Техническое собеседование: Проверка знаний и навыков

Техническое собеседование – это ключевой этап, на котором оцениваются ваши профессиональные знания и навыки в области информационной безопасности. Формат проведения может варьироваться: от ответов на теоретические вопросы до решения практических задач. Участники: технический руководитель, ведущие специалисты отдела.

Основные области проверки знаний:

- Основы информационной безопасности: Криптография, сетевая безопасность, аутентификация и авторизация, управление уязвимостями.

- Операционные системы: Windows, Linux, macOS. Знание основных команд и инструментов для анализа и защиты систем.

- Сетевые технологии: TCP/IP, DNS, HTTP/HTTPS, VPN, Firewall, IDS/IPS.

- Инструменты безопасности: SIEM, сканеры уязвимостей, средства анализа вредоносного ПО.

- Стандарты и нормативные акты: ISO 27001, PCI DSS, GDPR.

- Практические навыки: Умение проводить анализ защищенности, выявлять и устранять уязвимости, разрабатывать политики безопасности.

Типичные задания и вопросы:

- Объясните разницу между симметричным и асимметричным шифрованием.

- Как работает протокол HTTPS?

- Какие типы атак на веб-приложения вы знаете?

- Как настроить firewall для защиты от внешних угроз?

- Какие методы аутентификации вы считаете наиболее безопасными?

- Предложите план действий при обнаружении подозрительной активности в сети.

Примеры вопросов:

Вопрос (Junior): Что такое SQL-инъекция и как от неё защититься?

Вопрос (Middle): Опишите процесс расследования инцидента безопасности. Какие шаги вы предпримете?

Вопрос (Senior): Как бы вы разработали стратегию безопасности для облачной инфраструктуры компании?

Как демонстрировать свои компетенции:

- Объясняйте свои решения, а не просто называйте правильный ответ.

- Приводите примеры из своего опыта.

- Не бойтесь задавать уточняющие вопросы.

- Проявляйте энтузиазм и заинтересованность.

Распространенные ошибки:

Ошибка: Неумение объяснить базовые понятия (например, разницу между аутентификацией и авторизацией).

Решение: Повторите основные понятия и термины перед собеседованием.

Ошибка: Отсутствие практического опыта и примеров из реальной работы.

Решение: Подготовьте примеры из своего опыта, которые демонстрируют ваши навыки и знания.

Тестовое задание: Практическое применение знаний

Тестовое задание – это способ оценить ваши практические навыки и умение решать реальные задачи в области информационной безопасности. Форматы могут быть разными: от анализа защищенности веб-приложения до разработки политики безопасности.

Форматы тестовых заданий:

- Анализ защищенности веб-приложения или сети.

- Разработка политики безопасности или плана реагирования на инциденты.

- Написание скрипта для автоматизации задач безопасности.

- Исследование вредоносного ПО.

Типичные сроки и объем работы:

Сроки выполнения тестового задания обычно составляют 1-3 дня. Объем работы зависит от сложности задания и может варьироваться от нескольких часов до нескольких дней.

Критерии оценки:

- Полнота и точность: Насколько полно и точно вы выполнили задание.

- Качество кода (для заданий по разработке): Чистота кода, соответствие стандартам, наличие комментариев.

- Обоснованность решений: Насколько обоснованы ваши решения и рекомендации.

- Оформление отчета: Четкость и структурированность отчета, наличие выводов и рекомендаций.

Как правильно выполнить и оформить:

- Внимательно прочитайте задание и убедитесь, что вы его правильно поняли.

- Разбейте задание на более мелкие подзадачи.

- Используйте структурированный подход к решению задачи.

- Оформляйте отчет четко и структурировано.

- Проверьте отчет на наличие ошибок.

Примеры успешных решений:

Задание: Провести анализ защищенности веб-приложения и предоставить отчет с рекомендациями по устранению уязвимостей.

Успешное решение: Кандидат провел полный анализ приложения с использованием различных инструментов и техник, выявил все уязвимости, предоставил подробный отчет с описанием каждой уязвимости, ее потенциального воздействия и рекомендациями по устранению. Рекомендации были конкретными и практическими, а отчет был четко структурирован и легко читаем.

Подготовка к собеседованию Security Engineer: вопросы и ответы

Профессиональные вопросы для Security Engineer

На собеседовании на позицию Security Engineer вам предстоит продемонстрировать свои технические знания и опыт. Будьте готовы к вопросам, охватывающим широкий спектр тем.

- Криптография: Алгоритмы шифрования, хеширование, цифровые подписи.

- Сетевая безопасность: Протоколы безопасности (TLS, SSH, VPN), межсетевые экраны, системы обнаружения вторжений (IDS/IPS).

- Безопасность приложений: OWASP Top 10, статический и динамический анализ кода, fuzzing.

- Безопасность операционных систем: Управление привилегиями, hardening, аудит.

- Безопасность облачных вычислений: Модели безопасности облачных платформ (AWS, Azure, GCP), соответствие нормативным требованиям.

- Управление инцидентами безопасности: Процесс реагирования на инциденты, анализ вредоносного ПО, восстановление после атак.

- Compliance и Governance: Знание стандартов (PCI DSS, HIPAA, GDPR, ФЗ-152).

- DevSecOps: Интеграция безопасности в процессы разработки и CI/CD.

Структурирование ответов: Четко определите суть вопроса, кратко изложите свои знания, приведите примеры из практики и опишите, как вы решали проблемы.

Пример сложного вопроса: "Как бы вы защитили веб-приложение от атак типа SQL-инъекций?"

Хороший ответ: "Для защиты от SQL-инъекций я бы использовал комплексный подход. Во-первых, параметризованные запросы или ORM для предотвращения интерпретации пользовательского ввода как SQL-кода. Во-вторых, валидацию и очистку входящих данных на сервере. В-третьих, принцип наименьших привилегий для учетной записи базы данных, используемой приложением. В-четвертых, регулярное сканирование приложения на уязвимости с помощью SAST/DAST инструментов. Например, в проекте X, после внедрения параметризованных запросов и обновления библиотеки ORM, количество попыток SQL-инъекций, зафиксированных системой обнаружения вторжений, снизилось на 90% в течение месяца. Для расчета процента снижения я сравнивал среднее количество атак в неделю до и после внедрения изменений, используя данные из SIEM-системы."

Области знаний в 2025 году: Особое внимание уделяется безопасности облачных сред, автоматизации безопасности (SOAR), защите данных в условиях GDPR и ФЗ-152, а также практическим навыкам работы с DevSecOps.

Ответы о незнакомых технологиях: Не бойтесь признать незнание, но подчеркните свою готовность к обучению. Опишите, как вы быстро осваиваете новые технологии и ресурсы, которые используете для этого.

Пример ответа: "Я не работал непосредственно с технологией Y, но имею опыт работы с похожими технологиями X и Z. Я уверен, что смогу быстро освоить Y, используя документацию, онлайн-курсы и консультации с коллегами. В прошлом, мне потребовалось всего две недели, чтобы освоить технологию Z, когда возникла такая необходимость в проекте."

Поведенческие вопросы для Security Engineer

Поведенческие вопросы направлены на оценку ваших личных качеств и способности решать проблемы в команде.

Методика STAR: Используйте структуру STAR (Situation, Task, Action, Result) для четкого и последовательного изложения своих историй.

Пример использования STAR: "Расскажите о случае, когда вам пришлось работать под давлением."

Situation: "В компании Z перед самым релизом продукта была обнаружена критическая уязвимость."

Task: "Необходимо было срочно устранить уязвимость и выпустить релиз в срок."

Action: "Я оперативно провел анализ уязвимости, разработал и протестировал патч. Координировал работу с командой разработчиков и тестировщиков, чтобы обеспечить быстрое и качественное исправление. Организовал дополнительные тесты безопасности, чтобы убедиться в отсутствии других проблем."

Result: "Уязвимость была устранена в течение 24 часов, релиз был выпущен в срок, и удалось избежать негативных последствий для бизнеса. Сроки были рассчитаны на основе спринтов команды разработки, а также времени, отведённого команде тестирования."

- Работа в команде: "Расскажите о случае, когда вам пришлось разрешить конфликт в команде."

- Решение проблем: "Опишите сложную техническую проблему, которую вам удалось решить."

- Обучаемость: "Приведите пример, когда вам пришлось быстро освоить новую технологию."

- Стрессоустойчивость: "Расскажите о случае, когда вам пришлось работать под давлением."

- Ответственность: "Опишите ситуацию, когда вы взяли на себя ответственность за ошибку."

Подготовка историй: Заранее подготовьте несколько историй, демонстрирующих ваши ключевые компетенции. Адаптируйте их под разные вопросы.

Успешный ответ: "В ситуации X я проявил инициативу, предложив решение Y, что привело к результату Z. Это демонстрирует мои навыки решения проблем и работы в команде." Хороший вариант

Неудачный ответ: "Я просто сделал то, что мне сказали." Неудачный вариант

Особенности ответов для разных уровней

Ожидания от ответов зависят от вашего уровня опыта.

- Начинающие специалисты: Демонстрируйте базовые знания, энтузиазм и готовность к обучению.

- Middle-уровень: Подчеркивайте свой опыт решения практических задач и умение работать самостоятельно.

- Senior-специалисты: Фокусируйтесь на стратегическом мышлении, лидерских качествах и умении принимать решения в сложных ситуациях.

Пример ответа на вопрос: "Опишите ваш опыт работы с SIEM-системами."

Junior: "Я знаком с SIEM-системами на уровне пользователя. Участвовал в мониторинге событий безопасности и создании простых отчетов."

Middle: "Я имею опыт работы с SIEM-системами X и Y. Настраивал правила корреляции, разрабатывал дашборды и участвовал в расследовании инцидентов безопасности."

Senior: "Я руководил внедрением SIEM-системы в компании Z. Разрабатывал стратегию мониторинга безопасности, определял источники данных, обучал команду аналитиков и отвечал за оптимизацию производительности системы."

Сложные ситуации на собеседовании

Будьте готовы к провокационным вопросам и умейте корректно выходить из сложных ситуаций.

Провокационные вопросы: Сохраняйте спокойствие и отвечайте профессионально, не позволяя втянуть себя в спор.

Пример провокационного вопроса: "Считаете ли вы, что ваша предыдущая компания уделяла достаточно внимания безопасности?"

Хороший ответ: "В каждой компании есть области для улучшения. Я считаю, что в моей предыдущей компании были сильные стороны в X и Y, но можно было бы усилить направление Z. Я как раз работал над этим."

Не знаете ответ: Признайте незнание, но подчеркните свою готовность к обучению и предложите альтернативные варианты решения проблемы.

Уточнение вопроса: Не стесняйтесь просить уточнить вопрос, если он вам непонятен.

Признание ошибки: Признание ошибки демонстрирует вашу честность и ответственность. Опишите, какие уроки вы извлекли из ситуации.

Финальный этап собеседования для Security Engineer: Руководство к успеху

Обсуждение оффера: Что важно знать

Поздравляем, вы дошли до финального этапа! Теперь важно внимательно изучить предложение о работе (оффер) и убедиться, что оно соответствует вашим ожиданиям и потребностям. Не стесняйтесь задавать вопросы и уточнять все неясные моменты.

- Обратите внимание на следующие пункты:

- Размер заработной платы: соответствует ли он вашим ожиданиям и рыночным условиям?

- Структура компенсационного пакета: включает ли он бонусы, премии, опционы и другие выплаты?

- Медицинская страховка: какие услуги покрываются страховкой и какие условия для семьи?

- Оплачиваемый отпуск и больничный: сколько дней отпуска вам предоставляется и как оплачивается больничный?

- Условия работы: удаленная работа, гибкий график, возможность командировок?

Стандартные условия для Security Engineer в 2025 году:

В 2025 году, в зависимости от опыта и квалификации, Security Engineer в России может рассчитывать на заработную плату от 150 000 до 400 000 рублей в месяц. Уровень зарплаты сильно зависит от региона (Москва и Санкт-Петербург предлагают более высокие зарплаты), размера компании и специфики ее деятельности. Кроме того, во многих компаниях предоставляется ДМС, оплачиваемый отпуск (28 календарных дней) и больничный, а также возможности для профессионального развития (обучение, сертификация).

Дополнительные бонусы и компенсации:

Помимо заработной платы и стандартного пакета, многие компании предлагают дополнительные бонусы, такие как:

- Оплата обучения и сертификации в области информационной безопасности.

- Компенсация расходов на мобильную связь и интернет.

- Оплата питания или предоставление льготных обедов.

- Возможность участия в конференциях и семинарах.

- Опционы на акции компании (в стартапах).

Как правильно читать оффер:

Внимательно прочитайте все пункты оффера, обращая внимание на детали и формулировки. Если что-то непонятно, не стесняйтесь задавать вопросы. Уточните, какие условия являются окончательными, а какие могут быть изменены в процессе переговоров. Обратите особое внимание на юридические аспекты, такие как условия расторжения контракта и неконкурентные соглашения.

Переговоры об условиях: Торгуемся с умом

Переговоры об условиях – важная часть процесса трудоустройства. Это возможность получить максимально выгодное предложение, которое будет соответствовать вашим ожиданиям и потребностям.

Как и когда обсуждать зарплату:

Обычно зарплата обсуждается после того, как вы прошли все этапы собеседования и получили предложение о работе. Не бойтесь называть желаемую зарплату, но будьте реалистичны и опирайтесь на данные о рынке труда. Аргументируйте свою позицию, опираясь на свой опыт, навыки и достижения.

Пример хорошего диалога:

HR: "Мы предлагаем вам зарплату 250 000 рублей в месяц."

Вы: "Спасибо за предложение. Я очень рад(а) возможности работать в вашей компании. Однако, учитывая мой опыт работы в области информационной безопасности (5 лет), наличие сертификаций (CISSP, CEH) и мои достижения в предыдущих проектах (успешное внедрение системы защиты от DDoS-атак, снижение количества инцидентов безопасности на 30%), я рассчитывал(а) на зарплату в диапазоне 280 000 - 300 000 рублей. Готовы ли вы пересмотреть предложение?"

Что можно обсуждать кроме зарплаты:

- Размер премии и условия ее выплаты.

- Возможность повышения квалификации и обучения за счет компании.

- График работы и возможность удаленной работы.

- ДМС (стоматология, расширенный пакет).

- Оплачиваемый отпуск большей продолжительности.

- Условия релокации (если необходимо).

Типичные ошибки при переговорах:

Пример плохой практики:

"Я хочу зарплату, как у моего друга, он тоже security engineer!" (Неаргументированное требование).

"Если вы не заплатите мне столько, сколько я хочу, я уйду к вашим конкурентам!" (Ультиматум).

Когда лучше не торговаться:

- Если вы очень хотите получить эту работу, и предложение в целом вас устраивает.

- Если компания небольшая и не имеет больших финансовых возможностей.

- Если вы только начинаете свою карьеру и не имеете большого опыта.

Follow-up после интервью: Поддерживаем связь

После финального собеседования важно отправить follow-up письмо, чтобы поблагодарить интервьюера за уделенное время и подтвердить свою заинтересованность в позиции.

Когда и как отправлять follow-up письмо:

Отправьте письмо в течение 24-48 часов после собеседования. Письмо должно быть кратким, вежливым и персонализированным. Обратитесь к интервьюеру по имени и упомяните что-то конкретное, что обсуждали на собеседовании.

Пример follow-up письма:

Тема: Благодарность за собеседование - Security Engineer

Уважаемый(ая) [Имя Фамилия],

Благодарю вас за уделенное время и интересное собеседование на позицию Security Engineer. Мне было очень интересно узнать больше о вашей компании и проектах в области информационной безопасности. Особенно меня заинтересовала ваша система обнаружения вторжений, о которой мы говорили.

Я еще раз убедился(ась), что данная позиция полностью соответствует моим навыкам и карьерным целям. С нетерпением жду вашего ответа.

С уважением, [Ваше Имя Фамилия]

Как уточнять статус рассмотрения:

Если вы не получили ответа в течение оговоренного срока (обычно 1-2 недели), можно вежливо уточнить статус рассмотрения. Напишите короткое письмо, в котором напомните о себе и спросите, когда можно ожидать решения.

Пример запроса статуса:

Тема: Уточнение статуса - Security Engineer

Уважаемый(ая) [Имя Фамилия],

Напоминаю о нашей беседе [дата] касательно позиции Security Engineer. Хотелось бы узнать, на каком этапе рассмотрение моей кандидатуры. Буду благодарен(а) за любую информацию.

С уважением, [Ваше Имя Фамилия]

Как вежливо "поторопить" работодателя:

Если у вас есть другие предложения о работе, можно вежливо сообщить об этом работодателю, чтобы ускорить процесс принятия решения. Подчеркните, что вы очень заинтересованы в позиции в их компании, но вам нужно принять решение в ближайшее время.

Принятие решения: Взвешиваем все "за" и "против"

После получения оффера важно тщательно взвесить все "за" и "против", прежде чем принимать окончательное решение. Убедитесь, что предложение соответствует вашим ожиданиям и карьерным целям.

Ключевые факторы для оценки предложения:

- Соответствие заработной платы рыночным условиям и вашим ожиданиям.

- Интересные задачи и возможности для профессионального развития.

- Культура компании и отношения в коллективе.

- Баланс между работой и личной жизнью.

- Стабильность компании и перспективы ее развития.

Red flags при получении оффера:

- Неопределенные условия работы и размытые обязанности.

- Слишком низкая заработная плата по сравнению с рыночными условиями.

- Негативные отзывы о компании в интернете.

- Агрессивная и навязчивая манера общения со стороны работодателя.

Как правильно принять или отклонить предложение:

Если вы решили принять предложение, поблагодарите работодателя за возможность и подтвердите свое согласие в письменной форме. Если вы решили отклонить предложение, сделайте это вежливо и тактично, поблагодарив работодателя за уделенное время и рассмотрение вашей кандидатуры. Не сжигайте мосты – возможно, в будущем у вас будет возможность сотрудничать с этой компанией.

Примеры вопросов на собеседовании с вариантами ответов

Как бы вы ответили на вопросы ниже

Опыт

Опыт

Опыт

Опыт

Навыки

Навыки

Готовность к роли

Работа в команде

Решение конфликтов

Адаптивность

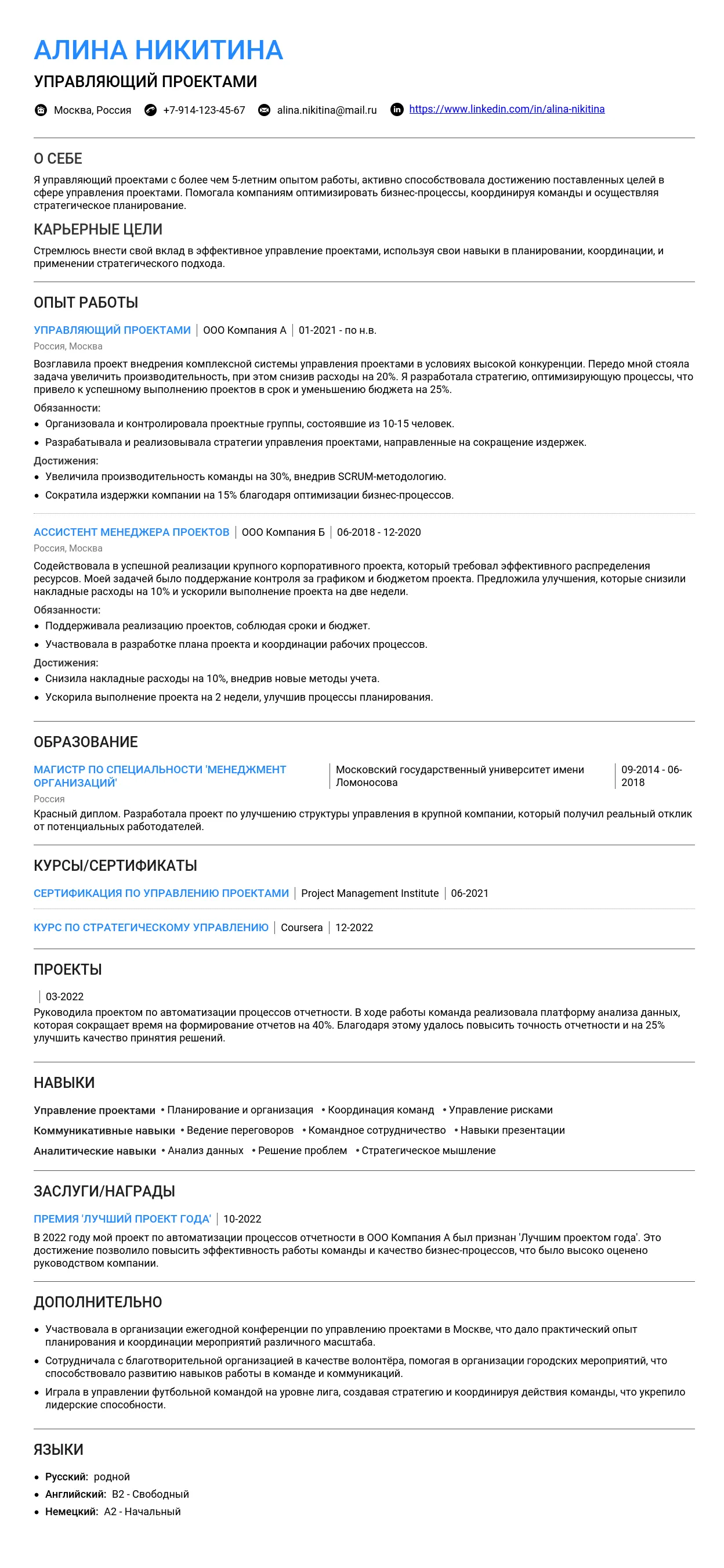

Как успешно пройти собеседование на менеджера в 2025

Как успешно пройти собеседование на менеджера в 2025

Как успешно пройти собеседование менеджеру

Как успешно пройти собеседование менеджеру

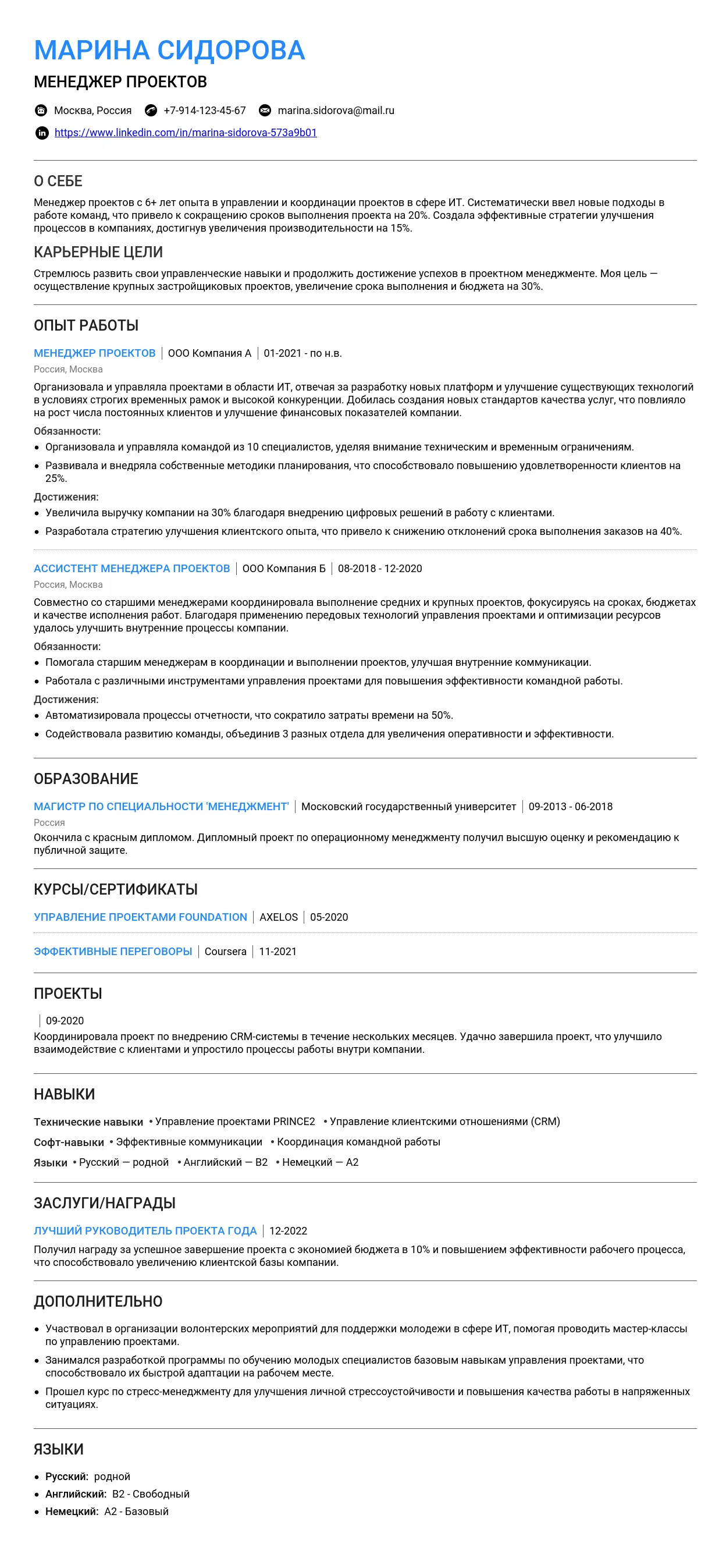

Как успешно пройти собеседование на директора

Как успешно пройти собеседование на директора

Как проходить собеседование на начальника в 2025

Как проходить собеседование на начальника в 2025

Как проходить собеседование на руководителя

Как проходить собеседование на руководителя

Как пройти собеседование на заведующего

Как пройти собеседование на заведующего

Собеседование для управляющего: советы и примеры

Собеседование для управляющего: советы и примеры

Собеседование на управляющего директора 2025

Собеседование на управляющего директора 2025

Подготовка к собеседованию на руководителя работ

Подготовка к собеседованию на руководителя работ